Grundalgorithmen und Datenstrukturen

2024-10-14 18:47:47 175 0 Bericht 0

0

Anmelden, um den vollständigen Inhalt anzuzeigen

Andere Kreationen des Autors

Gliederung/Inhalt

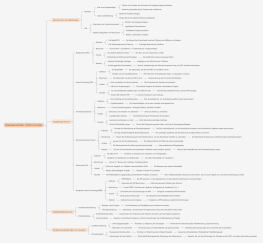

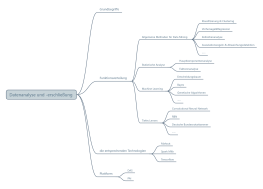

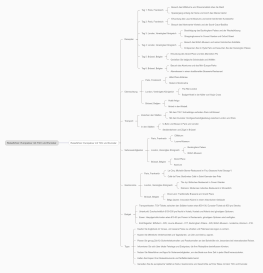

Grundlagen der Algorithmen

Sortieralgorithmen

Klassifizierung von Sortieralgorithmen

Vergleichs-Sortier-Algorithmen

Bubble Sort

Schnellsort

Nicht-vergleichende Sortieralgorithmen

Zählensortierung

Radix-Sort

Leistungsbewertung von Sortieralgorithmen

Zeitkomplexitätsanalyse

Raumnutzungskomplexitätsanalyse

Stabilitätsbetrachtung

Beispiel für die Anwendung von Suchalgorithmen

Sortieren nach Daten

Echtzeit-Datenverarbeitung

Suchalgorithmus

Klassifizierung von Suchalgorithmen

Lineares Suchen

Binäre Suche

Tiefensuche

Breitensuche

Strategien zur Optimierung von Suchalgorithmen

Kürzungstechnik

Hash-Tabelle beschleunigen

Beispiel für die Anwendung von Suchalgorithmen

Das Problem der Graphen遍历

Datenbankabfrageoptimierung

der Greedy-Algorithmus

Grundkonzept des Greedy-Algorithmus

Lokale Optima

Gierige Selektivität

Schritte zur Gestaltung eines Greedy-Algorithmus

Problemmodellierung

Greedy-Strategie-Auswahl

Beispiel für die Anwendung von Suchalgorithmen

Problem der Aktivitätsauswahl

Huffman-Kodierung

Branching-Algorithmus

Grundkonzepte der Verzweigung-Algorithmen

Branch and Bound

Kürzungstechnik

Branchensortier-Algorithmen

Backtracking

Branch-and-Bound-Methode

Anwendungsbeispiele für Verzweigung-Algorithmen

Reisenderproblem

Das Problem der acht Schwestern

Grundlagen der Datenstrukturen

Lineare Liste

Folgende Liste

Liste

Einfach verkettete Liste

Knotendefinition

Einfügen-Operation

Löschvorgang

Doppelkette

Zweifache Iteration

Zirkuläre Liste

Stapel und Warteschlange

Stack

Letzter-Zuerst-Eigenschaft

Warteschlange

FIFO-Charakteristik

Bäume und Graphen

Grundbegriff des Baumes

Knoten und Kanten

Klassifizierung von Bäumen

Binärbaum

Eigenschaften von Binärbäumen

Durchlaufalgorithmus

Vorwärtsbesuch

Inorder-Traversierung

postorder-Traversierung

Diagramm

Die Darstellung des Diagramms

Adjazenzmatrix

Adjazenzliste

Durchlaufen des Diagramms

Tiefensuche

Breitensuche

Hash-Tabelle

Hash-Funktion

Konstruktormethode

Konfliktlösung

Die Implementierung von Hash-Tabellen

Offenadressen-Verfahren

Kettenadressen-Methode

Anwendung von Hash-Tabellen

Schnelles Suchen

Duplizitätsentfernung

Sammeln

Sammeln

Sammeln

Sammeln

0 Kommentare

Nächste Seite

Empfohlen für Sie

Mehr anzeigen