Rahmen für die Erkennung von SicherhEi tslücken für Netzwerk...Rahmen für die Erkennung von SicherhEi tslücken für NetzwerksicherhEi tsexperten

2024-07-06 21:11:34 181 0 Bericht 0

0

Anmelden, um den vollständigen Inhalt anzuzeigen

Andere Kreationen des Autors

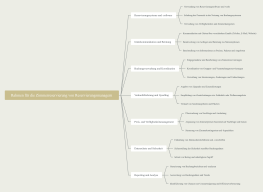

Gliederung/Inhalt

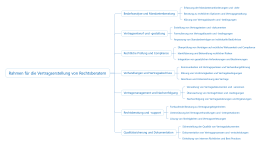

Sicherheitsrichtlinien und -standards

Überprüfung der aktuellen Sicherheitsrichtlinien und -standards

Einhaltung gesetzlicher Bestimmungen und Industriestandards

Identifizierung von potenziellen Lücken in den Richtlinien

Netzwerkinfrastrukturanalyse

Prüfung der Netzwerktopologie und -architektur

Überprüfung von Firewall-Konfigurationen und Zugriffsrichtlinien

Analyse von Netzwerkprotokollen und -verkehr

Schwachstellenanalyse

Scannen von Netzwerken auf bekannte Schwachstellen

Identifizierung von veralteten Softwareversionen und Patches

Bewertung der Konfiguration von Netzwerkgeräten und -diensten

Penetrationstests

Durchführung von gezielten Angriffssimulationen

Ausnutzung von Schwachstellen zur Ermittlung von Angriffsvektoren

Prüfung der Wirksamkeit von Sicherheitsmaßnahmen

Log-Analyse und Überwachung

Überwachung von Netzwerklogs und Ereignissen

Erkennung von Anomalien und verdächtigem Verhalten

Reaktion auf Sicherheitsvorfälle und Ereignismanagement

Sicherheitsbewertung und Berichterstattung

Zusammenfassung von Sicherheitsrisiken und -lücken

Bewertung der Priorität und Dringlichkeit von Maßnahmen

Erstellung von detaillierten Berichten und Empfehlungen

Kontinuierliche Verbesserung und Schulung

Feedback-Loop zur Verbesserung von Sicherheitsmaßnahmen

Fortbildung und Schulung von Mitarbeitern

Integration von Sicherheitsaspekten in den Entwicklungsprozess

Sammeln

Sammeln

Sammeln

0 Kommentare

Nächste Seite

Empfohlen für Sie

Mehr anzeigen