Sicurezza Informatica

2024-07-30 08:14:02 114 0 Segnala 0

0

Accedi per visualizzare il contenuto completo

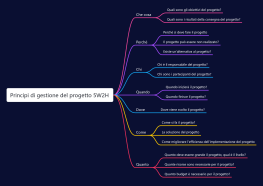

Questa mappa mentale sulla Sicurezza Informatica offre una panoramica completa e dettagliata dei fondamenti essenziali per proteggere i dati e i sistemi informatici. Include i principi di Confidenzialità, Integrità e Disponibilità dei Dati (CIA), nonché i principi di Difesa in Profondità e l'importanza della Consapevolezza della Sicurezza. Analizza le diverse tipologie di minacce informatiche, come virus, malware e phishing, e discute le vulnerabilità dei sistemi, tra cui software non aggiornati e configurazioni inappropriate. La mappa esplora i meccanismi di protezione, come firewall, sicurezza delle password e crittografia dei dati. Inoltre, copre la gestione delle identità e degli accessi, con enfasi su politiche di accesso, gestione delle credenziali utente e pratiche di Least Privilege. Infine, tratta il monitoraggio e la risposta agli incidenti, inclusa l'implementazione di sistemi di monitoraggio, rilevamento delle minacce e gestione degli eventi di sicurezza (SIEM). Questa risorsa è essenziale per chiunque desideri approfondire la sicurezza informatica e implementare strategie efficaci per proteggere le proprie risorse digitali.

Altre creazioni dell'autore

Schema/Contenuto

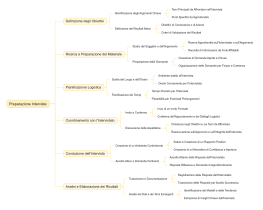

Fondamenti della Sicurezza Informatica

Confidenzialità, Integrità e Disponibilità dei Dati (CIA)

Principi di Difesa in Profondità

Ruolo della Consapevolezza della Sicurezza

Minacce e Vulnerabilità

Tipologie di Minacce Informatiche (Virus, Malware, Phishing, ecc.)

Vulnerabilità dei Sistemi (Software non Patcher, Configurazioni Inappropriate, ecc.)

Rischio e Analisi delle Minacce

Meccanismi di Protezione

Firewall e Filtraggio dei Pacchetti di Rete

Sicurezza delle Password e dell'Autenticazione

Crittografia e Sicurezza dei Dati

Gestione delle Identità e degli Accessi

Sviluppo di Politiche di Accesso e Controllo

Gestione delle Credenziali Utente

Autorizzazioni e Pratiche di Least Privilege

Monitoraggio e Risposta agli Incidenti

Implementazione di Sistemi di Monitoraggio

Rilevamento delle Minacce e Analisi degli Incidenti

Gestione degli Eventi di Sicurezza (SIEM)

Raccogliere

Raccogliere

Raccogliere

Raccogliere

Raccogliere

0 Commenti

Pagina successiva